| Consulta sobre Colisiones MD5 |

|

|

|

Pregunta: "Se han encontrado colisiones de MD5. Todavía sirve MD5 para certificar la integridad de un archivo original? Dado un archivo original (ej. de video) certificado con MD5: es posible sustituirlo o manipularlo manteniendo una estructura válida y que el resultante coincida con el MD5 que se ha informado en un acta, informe o registro?"

Estimado,

En 1999 hice un reporte técnico titulado “MD5 para Certificación de Copias” (ver el apartado Publicaciones del website). La aplicación de MD5 a la informática forense sigue vigente.

MD5 –a pesar de sus debilidades criptográficas- sigue siendo utilizado a la fecha como un algoritmo para control de integridad. A pesar de que las colisiones de MD5 afectan en el campo de la Seguridad Informática, no tienen incidencia en Informática Forense porque el MD5 se calcula A PRIORI sobre el Archivo Original. Hasta la fecha, MD5 puede continuar utilizándose en Informática Forense para certificación de evidencia digital.

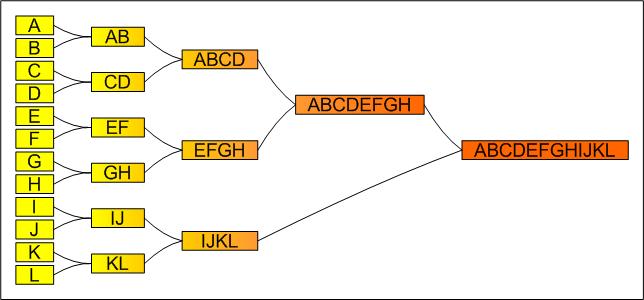

Sólo se ha logrado hacer coincidir el valor MD5 resultante –es decir a posteriori- de un proceso búsqueda de colisiones. Es verdad que con distintos archivos PDF, una vez suplementados con una “cadena de tamaño variable”, puede llegar a obtenerse el mismo valor MD5. En el caso de los PDF aumentará el tamaño del original pero se preserva la estructura y son legibles porque se “inyectan” los bits suplementarios dentro de la estructura de una imagen embebida en el PDF. En otros casos, como la generación de dos certificados distintos X.509 con el mismo valor MD5 resultante, se logrará que mantengan la estructura de la RFC3280 inyectando el suplemento dentro del modulo de clave pública, el cual usualmente tiene datos aleatorios. Interesante, pero como dice el autor del método en su prueba de concepto, el valor MD5 es publicado A POSTERIORI de haber “inyectado” los complementos a cada uno de los archivos para hacer coincidir el MD5.

También ha probado el autor que dadas dos aplicaciones con funcionalidades diferentes, se pueden suplementar para lograr hacer coincidir el hash MD5 manteniendo su funcionalidad. Esto es una variante del mismo método pero -una vez más- el MD5 se calcula A POSTERIORI sobre ambos archivos originales (aunque diferentes) suplementados.

Resumiendo: A la fecha se ha probado que, MD5(P1|S) = MD5(P2|S´) Si bien este resultado le ha hecho culminar a Marc Stevens su tesis de Master con una muy buena calificación (ver reporte “Vulnerability of software integrity and code signing applications to chosen-prefix collisions for MD5, November 2007, http://www.win.tue.nl/hashclash/SoftIntCodeSign/), y es un gran avance como prueba de concepto de las debilidades de MD5 a nivel de seguridad, no tiene incidencia importante en Informática Forense, por dos razones iniciales:

En primer lugar, aunque la longitud de los archivos suplementados coincida, es decir long(P1|S) = long(P2|S´), el tamaño será mayor que los archivos originales P1, P2. Lo más importante a nivel de Informática Forense… El autor del método ha probado que dados dos programas con funcionalidad diferente (P1 y P2), se pueden concatenar sufijos de datos (S y S´) que hagan coincidir un MD5. Un muy buen resultado, pero como él manifiesta: “Vulnerability analysis”: It is important to note that the hash value shared by the two different files is a result of the collision construction process. We cannot target a given hash value, and produce a (meaningful) input bit string hashing to that given value. In cryptographic terms: our attack is an attack on collision resistance, not on preimage or second preimage resistance. This implies that both colliding files have to be specially prepared by the attacker, before they are published on a download site or presented for signing by a code signing scheme. Existing files with a known hash that have not been prepared in this way are not vulnerable.”

A la fecha, dado un valor HASH MD5 a calculado a PRIORI sobre una Imagen Forense Original (o en tu caso, un archivo de video) no hay vulnerabilidades en materia de integridad de la información. Igualmente, si quisieras aumentar la garantía de integridad (que repito, a la fecha no es necesario), podés calcularle un hash SHA-1 adicional, e incorporar el tamaño del archivo al Acta o Informe que contenga el MD5 del archivo original. Recomiendo la lectura del paper “MD5 Collisions - The Effect on Computer Forensics” de Access Data: http://www.accessdata.com/media/en_us/print/papers/wp.md5_collisions.en_us.pdf.

DFRWS (http://www.dfrws.org/hashchallenge/index.shtml) ha propuesto un desafío forense que sigue vigente desde el 26/06/2006: te dan una imagen forense, el valor hash MD5 o SHA-1 correspondiente, y el objetivo es tratar de generar una imagen forense alterada que mantenga la estructura… en este caso un sistema de archivos FAT.

Dicen los gurúes de Informática Forense en el sitio DFRWS: “We believe that the current attacks are not significant enough to cause immediate concern and we do not expect a modified version of the disk image to exist in the near future. Given an existing item of digital evidence, we believe that it is currently infeasible to alter the item slightly without changing the MD5 or to create a new item of similar evidence with the same MD5 hash. This disk image can be thought of as the canary in the mine that is used to warn digital forensic practitioners of future problems.”

Aunque pudiera encontrarse una secuencia arbitraria de datos que fueran coincidencia del MD5 original, si no se mantuviera la estructura daría lo mismo que coincidiera el MD5 porque nadie podría interpretar los datos… serían una cadena sin sentido de ceros y unos… En resumen: la prueba no sirve, cualquiera puede entender que el archivo es una secuencia de aleatoria de números binarios, y acá ya no tiene incidencia el MD5. A los efectos de la preservación de la prueba, sería lo mismo que estar ante una falla en el soporte físico de la evidencia digital, o bien que se hubiera contaminado la prueba por una ruptura de la Cadena de Custodia. En estos casos la prueba no serviría pero por razones entendibles. No esperan que en un futuro cercano se pueda encontrar una versión modificada de la imagen forense original y su respectivo MD5 que mantenga la estructura. A la fecha: 05/07/2008 nadie lo ha logrado.

P.D. Si encontrás la solución al Forensic Hash Challenge (la enviás y es aceptada), además de mis respetos y la recomendación para ingresar como Profesional Auxiliar de la Justicia en algún Cuerpo Pericial, tendrás el reconocimiento de toda la comunidad de informática forense. Para los peritos informáticos… la única diferencia será que deberá utilizarse otro algoritmo de certificación, o varios de ellos para aumentar las garantías en la preservación de la evidencia digital. Cordialmente, Sebastián Gómez. Abogado - Licenciado en Ciencias de la Computación, Mg. en Ing. del Software. |