Introducción/Alcance

El propósito de este laboratorio es introducirnos en el uso del software Autopsy.

Objetivo

Buscar ciertos patrones de información en una imagen forense de un PenDrive. Generar reportes de los resultados obtenidos.

Herramientas

* Sistema operativo Centos 4.4 corriendo sobre una Máquina Virtual. En adelante a esta máquina la denominaremos estación AUTOPSIA. Software Sleuth-Kit 2.07 y Autopsy 2.08. Instalados en la estación AUTOPSIA. El sistema operativo anfitrión es Windows XP Professional, corriendo el software VMware.

*Sistema operativo Centos 4.4 corriendo sobre una Máquina Virtual. En adelante a esta máquina la denominaremos estación AUTOPSIA. Software Sleuth-Kit 2.07 y Autopsy 2.08. Instalados en la estación AUTOPSIA. El sistema operativo anfitrión es Windows XP Professional, corriendo el software VMware.

*Un Pendrive de 256MB. Este dispositivo contiene la evidencia.

*Un Disco rígido de 4GB. Este dispositivo se utiliza para almacenar la imagen forense, en adelante lo denominaremos "Storage".

*Distribución Helix 1.8 (LiveCD).

Definiciones

Máquina virtual - Es un software que crea un entorno virtual entre la plataforma de la computadora y el usuario final, permitiendo que este ejecute un software determinado, por ejemplo un Sistema Operativo.

Sistema operativo anfitrión - Es el Sistema Operativo, en el cual se ejecuta la máquina virtual.

VMware - Es un sistema de virtualización por software. Este programa simula un sistema físico (un ordenador) con características de hardware determinadas, proporcionando un ambiente de ejecución similar a todos los efectos de un ordenador físico (excepto en el puro acceso físico al hardware simulado), con CPU (puede ser más de una), BIOS, tarjeta gráfica, memoria RAM, tarjeta de red, sistema de sonido, conexión USB, disco duro (pueden ser más de uno), etc.

Distribución Helix - Helix es una distribución personalizada del LiveCD Linux Knoppix. El mismo posee muchas aplicaciones dedicadas a la Informática Forense y a la respuesta de inicidentes informáticos.

Procedimiento

1. Recolección de evidencia

Se obtuvo una imagen forense del Pendrive. Para ello se utilizó el software FTK Imager versión 2.5.1, contenido en la distribución Helix. El formato de la imagen es crudo (Raw Format).

Metadatos Obtenidos:

Information for G:\Pendrive:

Physical Evidentiary Item (Source) Information:

[Drive Geometry]

Cylinders: 31

Tracks per Cylinder: 255

Sectors per Track: 63

Bytes per Sector: 512

Sector Count: 499.199

[Physical Drive Information]

Drive Model: Kingston DT Elite HS 2.0 USB Device

Drive Interface Type: USB

Source data size: 243 MB

Sector count: 499199

[Computed Hashes]

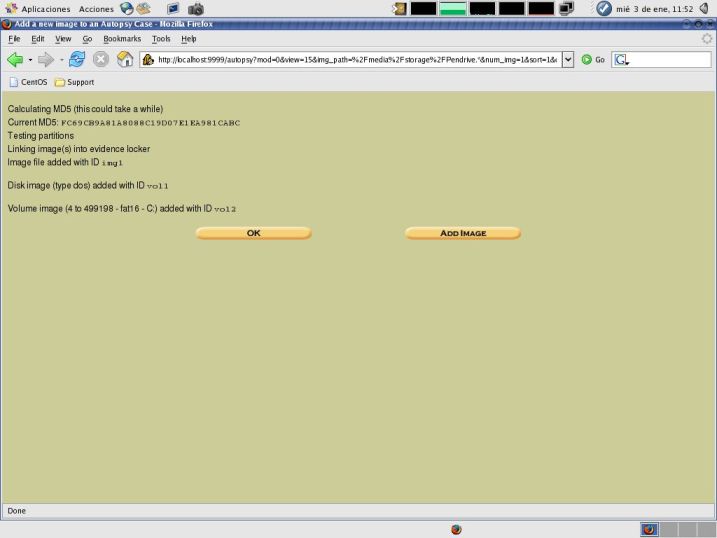

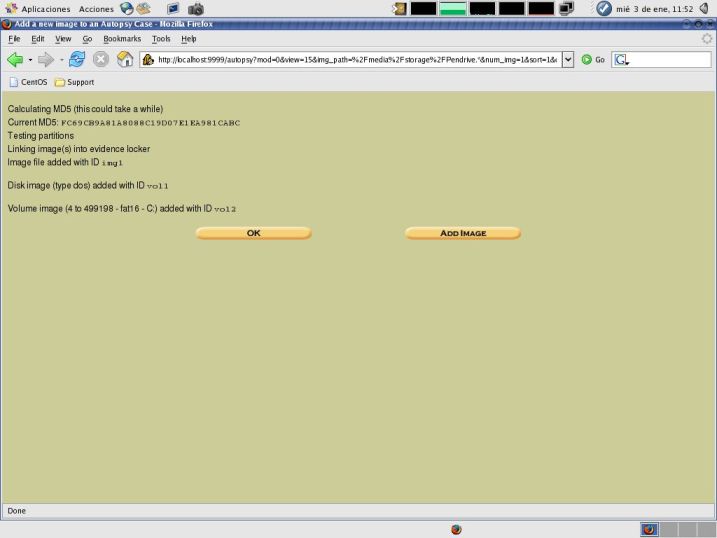

MD5 checksum: fc69cb9a81a8088c19d07e1ea981cabc

SHA1 checksum: b3438074b33ce1f42e9b4bb4a6e412b5a8a73fea

Image Information:

Segment list:

G:\Pendrive.001

Wed Jan 03 08:35:15 2007 - Image Verification Results:

MD5 checksum: fc69cb9a81a8088c19d07e1ea981cabc : verified

SHA1 checksum: b3438074b33ce1f42e9b4bb4a6e412b5a8a73fea : verified

2. Configuración del entorno de trabajo

1. Se inicia la estación AUTOPSIA

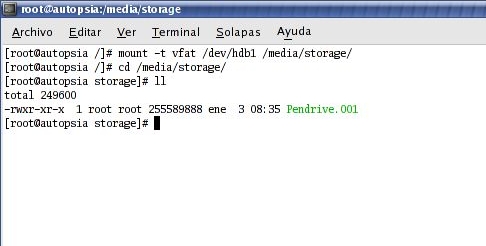

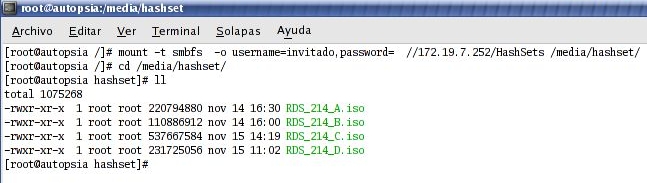

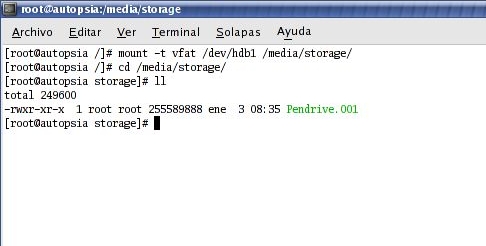

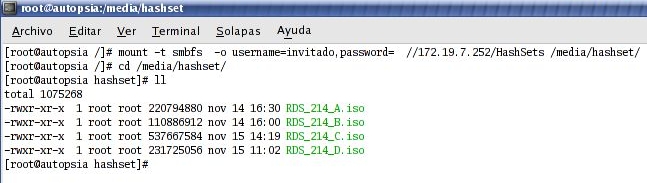

2. Se procede a montar la partición del storage que contiene la imagen forense. El punto de montaje es /media/storage

3. Se procede a montar el repositorio que contiene los archivos HashSets. El punto de montaje es /media/hashset.

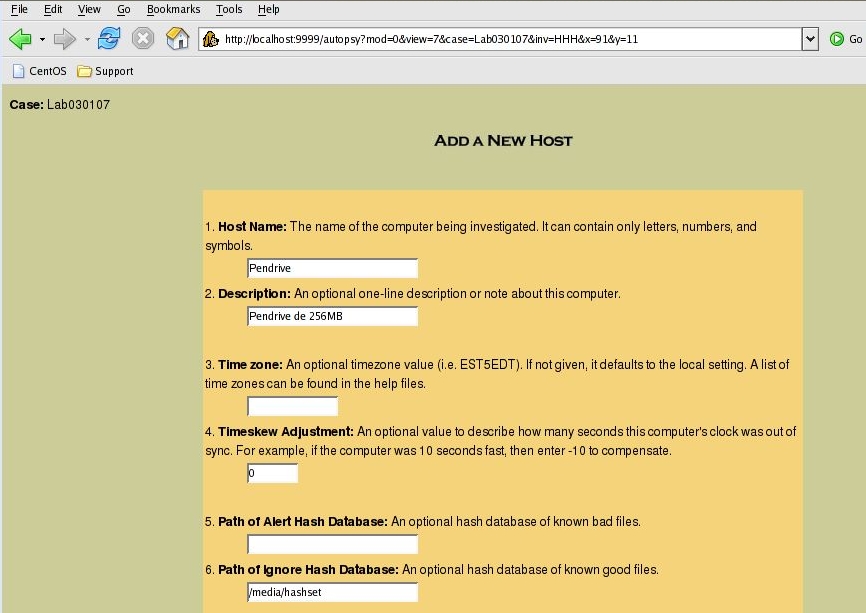

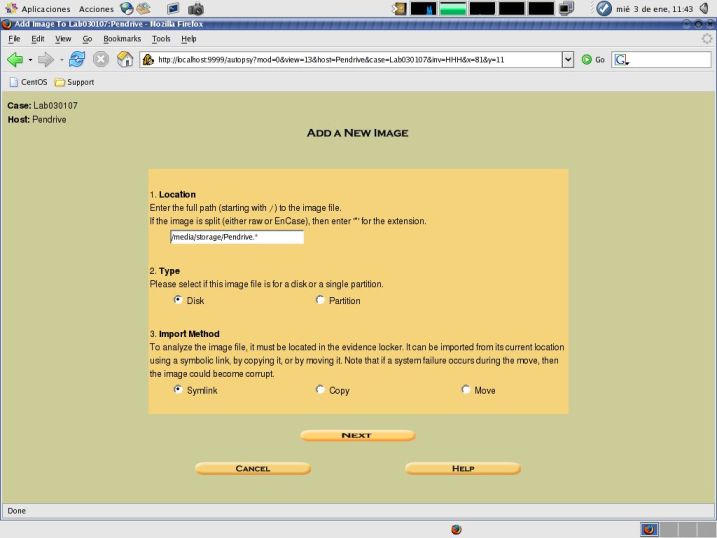

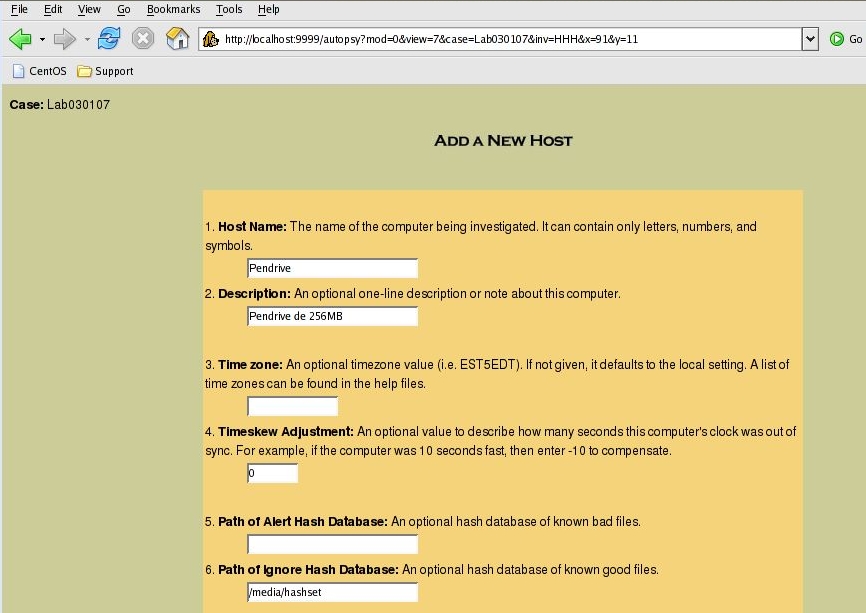

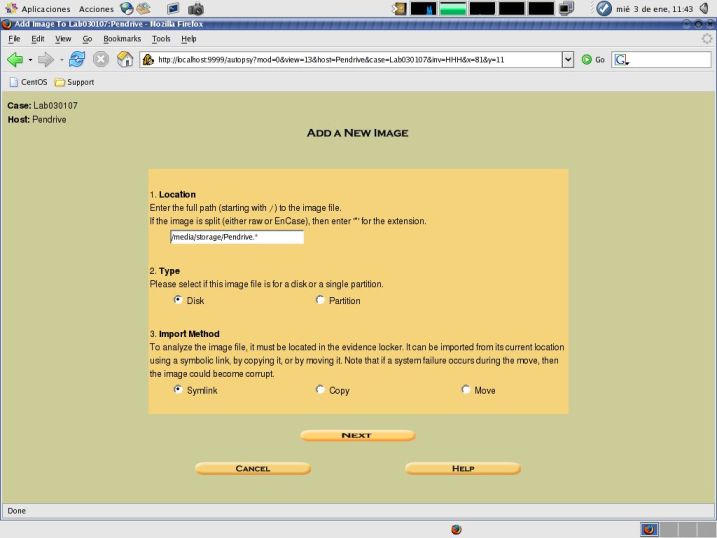

4. Se inicia la aplicación AUTOPSY y se ingresa la información pertinente.

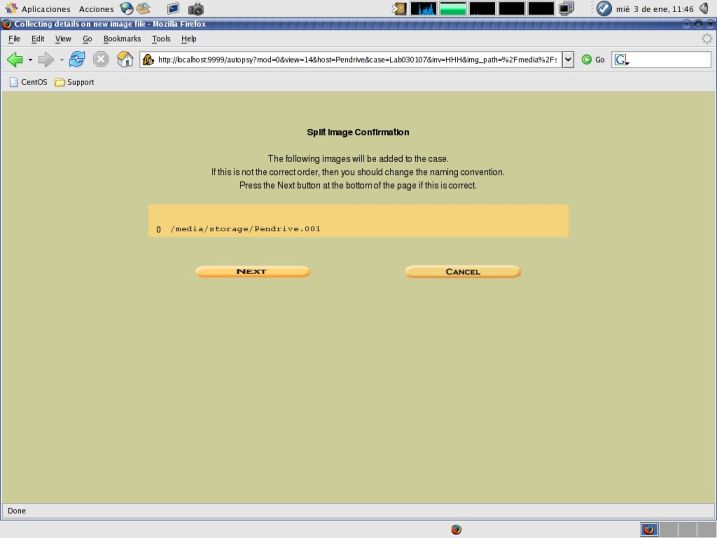

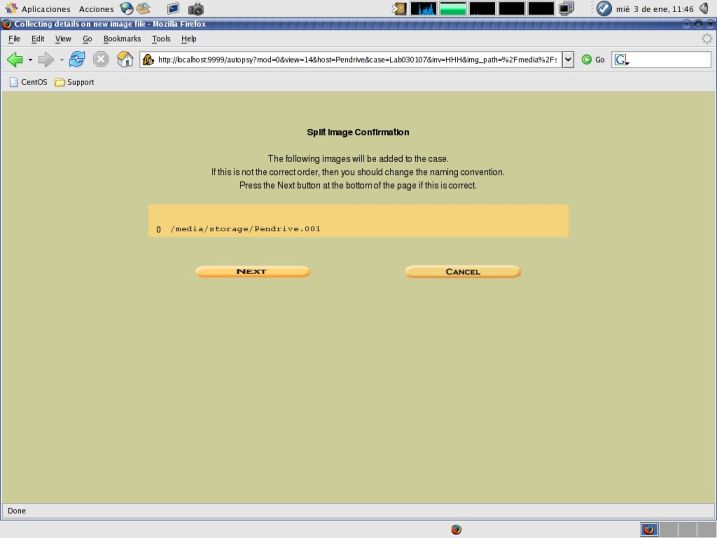

Se ingresan diferentes parametros, entre ellos la ubicación de la imagen forense (/media/storage/Pendrive.001).

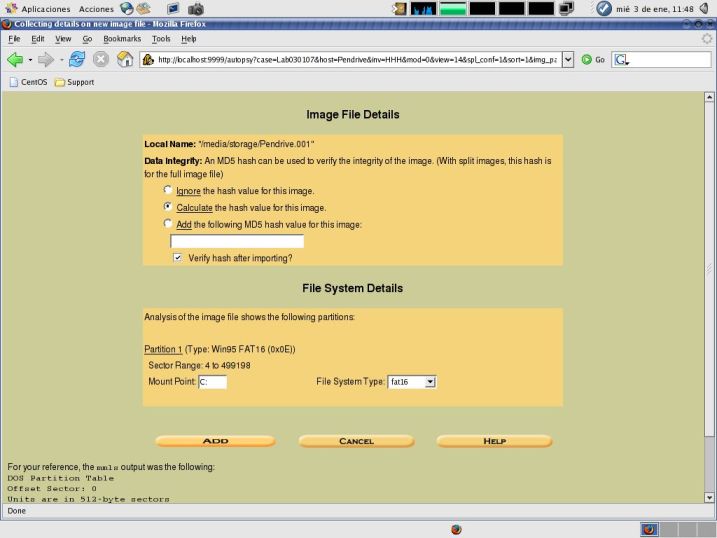

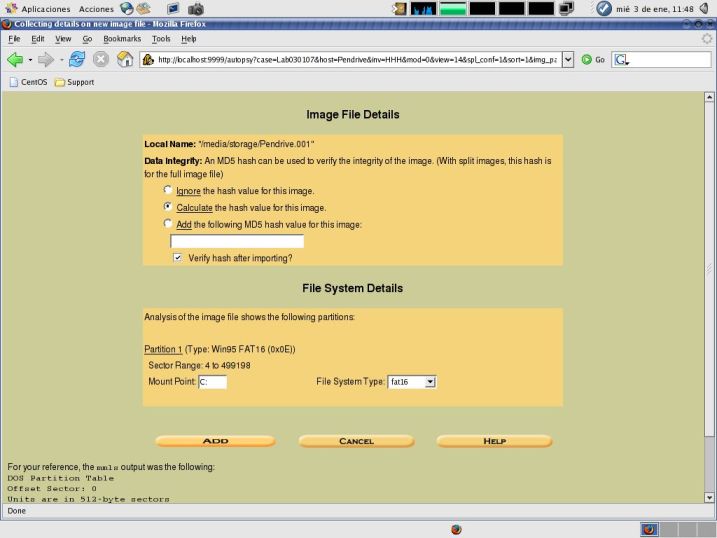

Se le indica a la aplicación que calcule el valor hash MD5 de la imagen.

La aplicación efectúa el calculo del valor HASH.

3) Análisis de le evidencia

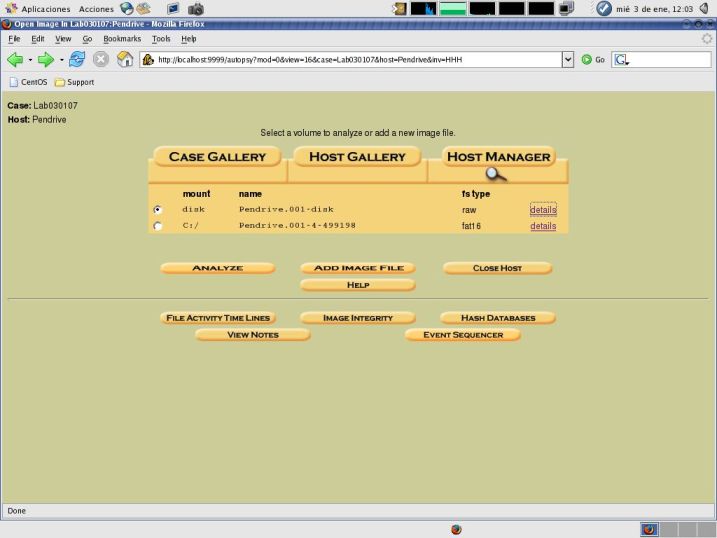

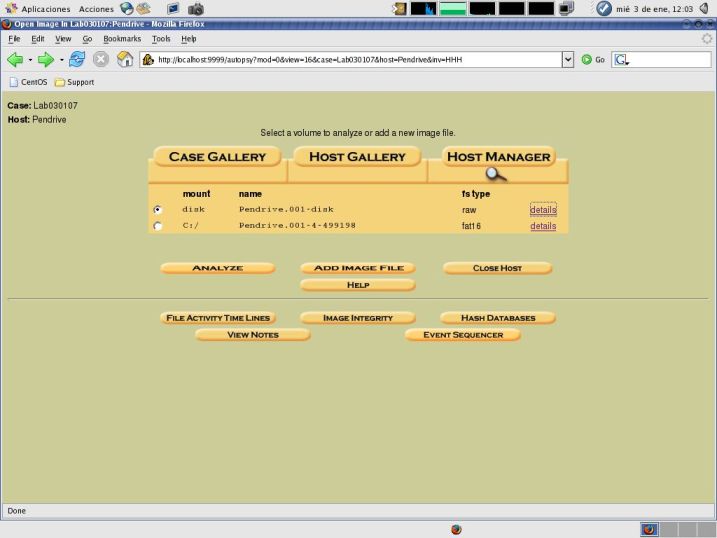

La herramienta nos da las siguientes opciones de análisis:

A) Análisis físico (Disk o disco físico)

B) Análisis lógico (Unidad lógica C:)

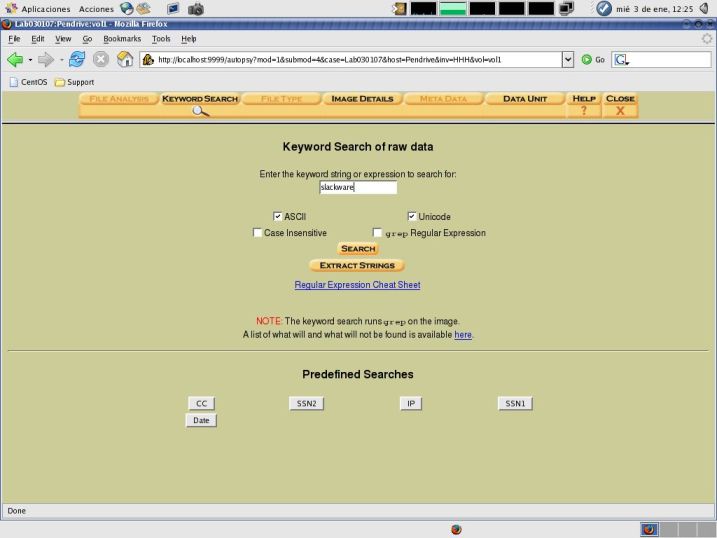

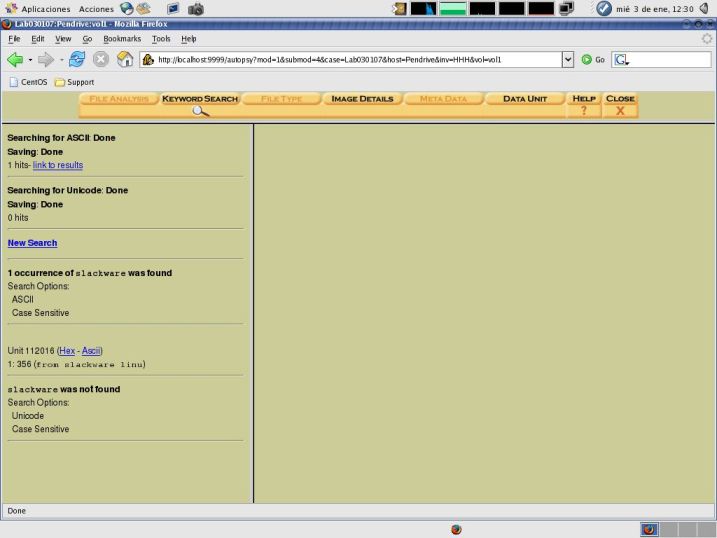

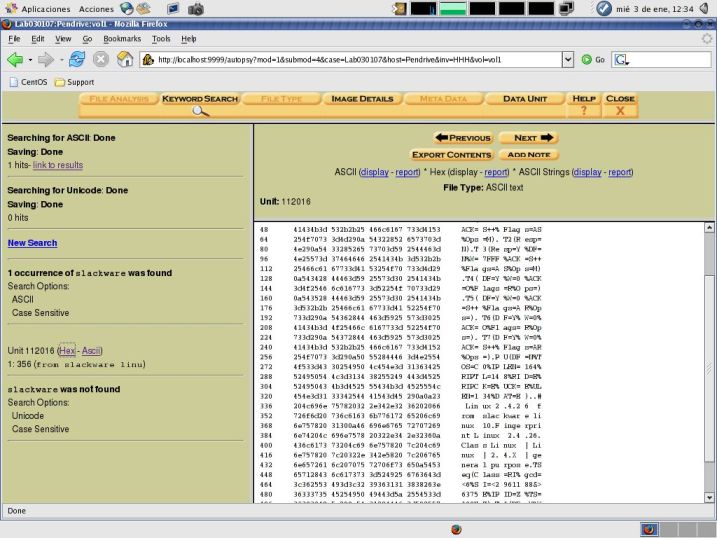

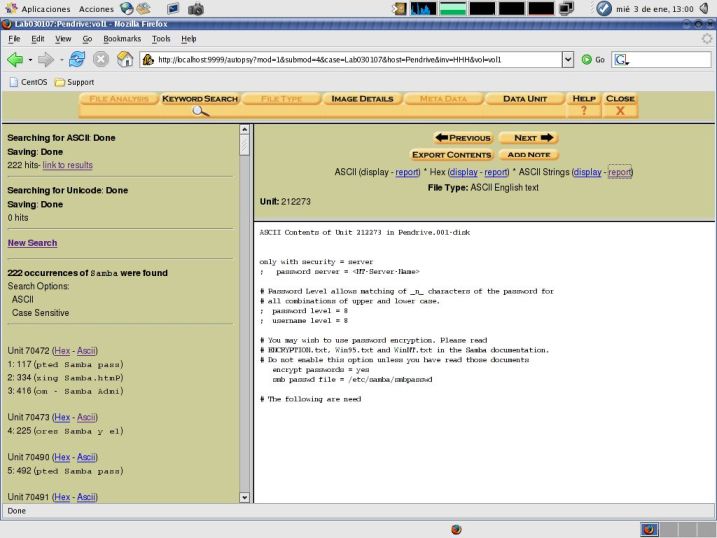

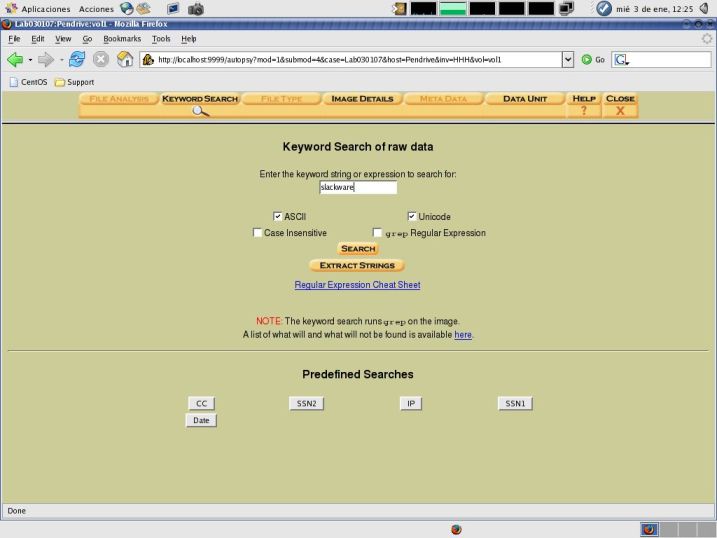

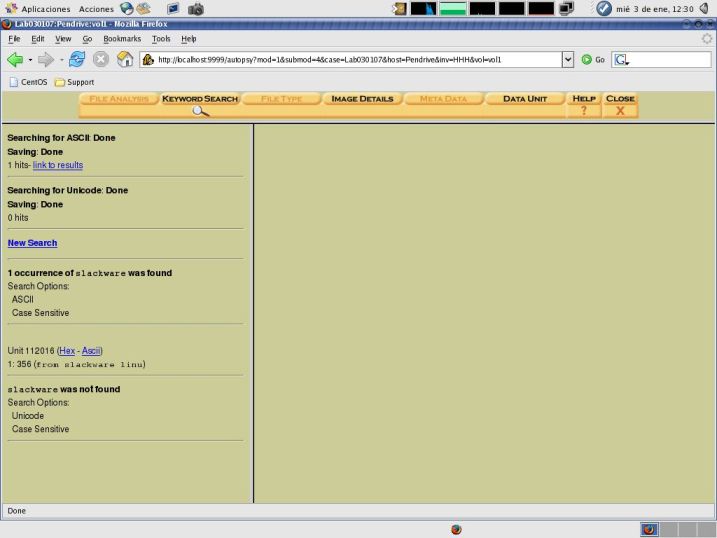

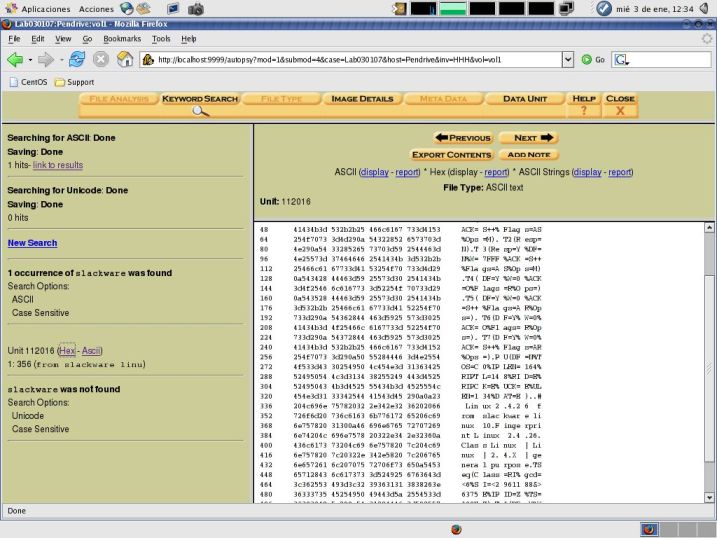

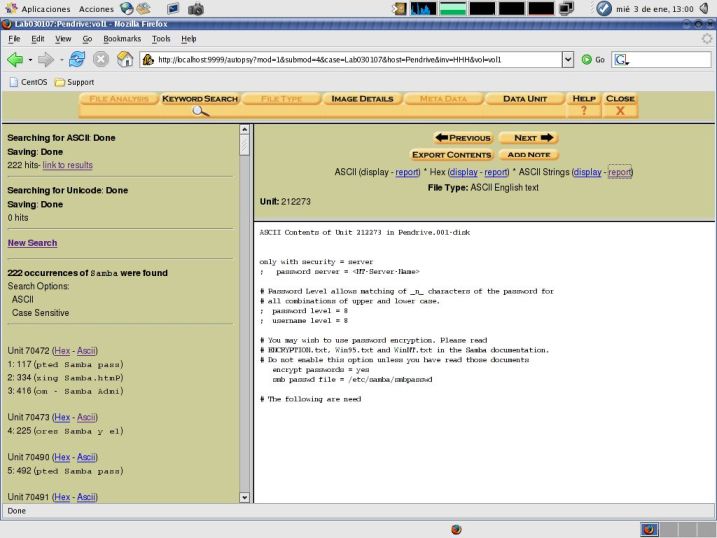

Se procedió a efectuar un análisis físico del dispositivo. Se buscaron las siguientes palabras claves (Keyword Search) : "slackware", "Samba" y "binds".

Resultado de la búsqueda:

Se revisaron los resultados:

Referencias

http://www.sleuthkit.org/

http://www.centos.org/

http://www.vmware.com/

http://www.e-fense.com/helix/

|